Une folle semaine à Pass The Salt & leHACK

Le début du mois de juillet fut rude, car je devais présenter plusieurs talks lors de deux conférences se déroulant la même semaine, Pass The Salt et leHACK. Ce qui signifie un déplacement à Lille suivi de Paris pour enfin rentrer à la maison dans un état de fatigue indescriptible. Ce fut une semaine folle, riche en rencontres mais aussi beaucoup de trajets en train et pour une fois, pour une fois pas une minute de retard dans les horaires SNCF (ce qui, pour ceux qui me connaissent, est un exploit formidable) !

Pass The Salt

La conférence Pass The Salt se tient depuis 2018 à Lille, à l'école Polytechnique de Lille précisemment. Elle dure trois jours, propose une sélection de talks et de workshops en anglais, et reprend la tradition des présentations courtes improvisées (ou "rumps") du SSTIC. J'avais proposé un talk sur la conception d'un désassembleur pour la machine virtuelle Erlang BEAM, qui a été accepté et que j'ai donc donné le mercredi, avec un démarrage bien loupé qui a été remarqué. Je suppose que ça sera sur la vidéo en ligne, et s'ajoutera à d'autres prestations lors desquelles je n'ai que moyennement assuré (celle d'un SSTIC avec la projection qui ne fonctionnait pas était jusqu'à ce jour la plus malaisante en ce qui me concerne, peut-être désormais détrônée). Il n'y a pas mort d'homme, mais c'est toujours mieux de bien lancer un talk.

Pass The Salt a aussi été l'occasion de revoir des connaissances, de discuter cyber-sécurité et de troller comme dans tout bon event qui se respecte. Les conférences c'est aussi ça, rencontrer des personnes et échanger, découvrir de nouveaux domaines ou de nouvelles approches.

Plusieurs talks ont piqué ma curiosité, et le premier fut celui de Xavier Mertens intitulé HA = Not "High Availibility" But "Hunting Automation" dans lequel l'auteur explique ses différentes recettes pour automatiser la collecte de samples, leur envoi automatisés à des services tiers et le triage de ces derniers, le tout à base de code Python. Xavier Mertens ne se prétend pas développeur mais a pu ainsi automatiser une bonne partie des tâches et peut désormais se concentrer sur l'essentiel, à savoir l'analyse des artefacts qui sont mis en avant par son automatisation !

Le talk d'Alessandro Di Federico concernant le décompilateur *rev.ng* et l'idée d'utiliser le TCG de QEMU pour faire de la décompilation état aussi très intéressant ! Pour avoir plongé dans le code de QEMU et notamment du Tiny Code Generator de Fabrice Bellard lorsque je bossais sur l'ajout du support du RH850 de Renesas dans Unicorn, je trouve en effet leur approche très pertinente, bien qu'à mon avis le passage entre la représentation intermédiaire du TCG et celle de LLVM ne doit pas forcément être évident. Au final, rev.ng supporte 6 architectures CPU différentes (supportées aussi par QEMU, de fait), expose une simple API qui permet de le piloter et intègre des outils pour charger des fichiers ELF, PE, Mach-O ou encore les fichiers IDB d'IDA Pro.

Enfin, le talk de Davide Toldo Affordable EMFI Attacks Against Modern IoT Chips démontrait qu'avec un investissement assez faible et grâce à des outils open-source, il est possible de réaliser facilement des injections de faute par induction de champ électro-magnétique. L'outillage est accessible, nécessite quelques PCBs sur mesure et une CNC, mais les résultats sont très probants !

leHACK

Après le second jour de talks et juste avant les rumps, je pars à la gare direction Paris pour avoir le temps de me poser à l'hôtel et souffler un peu. Le repas des speakers est d'ailleurs prévu le jeudi soir. Ce fut la course pour aller faire le check-in à l'hôtel, je croise au passage des membres de l'orga ainsi que des speakers se préparant à partir pour le Hang'Art, l'endroit où se déroule le dîner des speakers. Après un rafraîchissement à l'hôtel, je retrouve les gens de HZV et les speakers de cette édition de leHACK, dont certains que je n'avais pas vu depuis longtemps: Deral Heiland et Jayson Street notamment. La soirée se termine assez tôt, tout le monde devant aller se reposer pour être paré pour les deux jours et demi de conférence qui arrivent.

Car oui, leHACK a lieu du vendredi au dimanche matin, et c'est un mini-marathon à tenir. En tant que speaker, j'avais proposé deux sujets totalement opposés en espérant que le comité de programme se décide sur l'un ou l'autre. En fin de compte, ce sont les deux sujets qui ont été acceptés et il m'a fallu préparer deux talks, l'un pour le vendredi et l'autre le samedi. Ce n'est pas que je n'apprécie pas de préparer et faire des talks, mais sincèrement des fois je me demande pourquoi je fais tout cela en sachant pertinemment que mon organisation personnelle est aux fraises (même si ça ne se voit pas) et que je vais terminer les slides la veille ou au pire une heure avant le talk. Surtout qu'à côté je gère aussi une animation le samedi soir, un quizz interactif avec le public appelé "Qui Veut Gagner des Bitcoins ?". Encore du boulot de préparation en plus.

Le premier talk que je donne le vendredi est similaire à celui donné le mercredi précédent à Pass The Salt, sauf qu'il est en français et qu'il contient un peu plus de contenu car le temps alloué est plus conséquent. J'en profite pour y inclure une démonstration live, ça fait toujours plaisir de prendre le risque de tout louper en direct 😅. Les retours sont plutôt positifs, bien que je sois quasi certain que le sujet n'a pas forcément passionné car il est relativement de niche (on parle de désassemblage et d'architecture peu commune). Cependant, j'ai eu le plaisir de rencontrer des personnes d'Ericsson après le talk, avec qui j'ai pu échanger sur la recherche que j'avais effectuée !

Des talks techniques et non-techniques

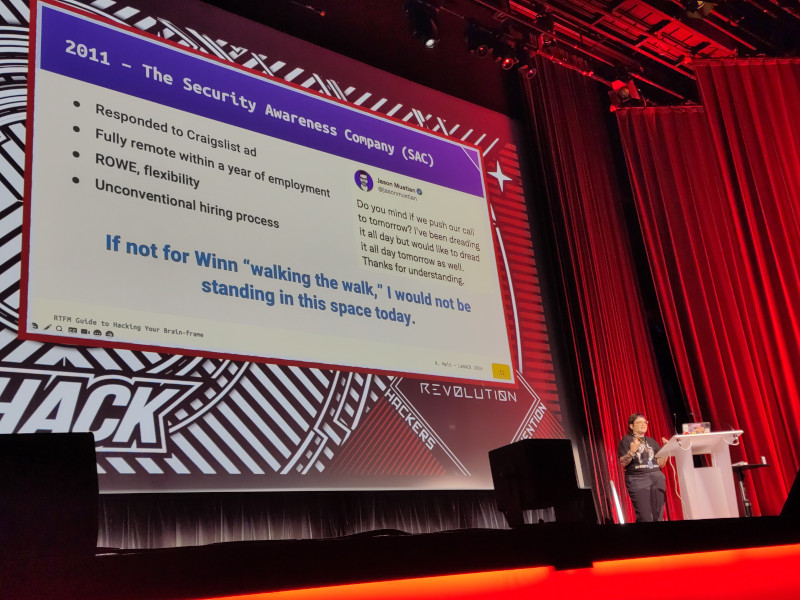

J'ai aussi pu assister aux talks du vendredi, dont certains que j'attendais avec impatience. La présentation de K. Melton, Phishing for potential: the 'RTFM' guide to hacking your brain-frame, était l'un d'entre eux, et je n'ai pas été déçu. Elle aborde dans sa présentation la manière dont les talents de la cyber- sécurité sont recrutés, et en particulier ceux possédant comme elle un ou plusieurs handicaps invisibles. Les handicaps invisibles sont, comme elle l'a bien expliqué lors de son intervention, indécelables de prime abord mais posent des problèmes au niveau organisationnel, social et comportemental pour la personne concernée. Elle a par ailleurs mis en avant les caractéristiques essentielles d'un environnement de travail sécurisé (au sens safety) pour ces profils tout comme la nécessité pour ses derniers de rechercher ces types d'environnement afin de ne pas finir en burn-out, ou pire. Un talk qui ne traitait pas de technique mais beaucoup plus de l'humain, de neurodiversité et de comment trouver sa place et s'épanouir malgré des difficultés. Et ça a fait mouche, certaines personnes du public s'y retrouvant et insistant qu'il devrait y avoir plus de talks comme celui-ci.

La présentation de Jessie sur la découverte du groupe APT-C36 sur les réseaux d'une profession libérale réglementée était l'occasion d'avoir un retour d'expérience sur une investigation inforensique menée dans le cadre d'une intrusion réelle, dans la vraie vie. Il est toujours cocasse de voir à quel point les attaquants peuvent se moquer du choix de leurs mots de passe, ou se tirer dans les pattes à coup de keyloggers. Le passage en revue de la méthodologie, l'identification des indicateurs de compromission et la timeline de cette dernière sont très intéressantes. Bon talk, dommage qu'il ait été un peu cours (mais l'orateur parlait vite, donc bon ça ne compte pas 😉).

Après un aller-retour à la maison pour récupérer les minis-moi qui participent à leHACK Kidz et les avoir confiés aux animateurs, la seconde journée de leHACK commence. Le premier talk auquel j'ai assisté était celui d'Erwan Corbier, aka "biero", qui expliquait comment un groupe activiste pouvait monter des attaques ciblant des installations industrielles tout en étant furtif et en se basant sur de la recherche exhaustive de mots de passe, technique observée IRL et exploitée par différentes groupes. L'approche "tutorial" de ce talk est quelque peu déroutante, mais l'orateur a pris le soin de ne pas trop mâcher le travail pour des attaquants voulant reprendre sa méthodologie.

La première présentation de l'après-midi fut celle de Shutdown (Charlie Bromberg), Trouver sa place dans l'infosec. Ce talk m'intéressait particulièrement pour plusieurs raisons, dont la principale est qu'étant dans ce milieu depuis un moment je ne suis plus forcément au fait de ce qu'est l'infosec actuellement quand on débute. J'ai pu échanger avec des étudiants rencontrés durant l'évènement, qui m'ont fait part de leur difficulté à trouver des jobs dans le domaine alors que l'on nous répète à l'envie que c'est un secteur qui embauche à tour de bras et manque cruellement de candidats. Bref, c'était l'occasion d'avoir le retour d'une personne qui a déjà plusieurs années dans l'infosec et qui fait le point sur tous ces aspects qui n'existaient pas ou peu quand j'ai commencé: bug bounty, mindset, ressources, etc. Et je n'ai vraiment pas été déçu. J'avais déjà vu Shutdown sur scène lors de la précédente édition, et il est clairement fait pour ce type d'exercice: il est vraiment à l'aise devant le public, sait dérouler son sujet tout en gardant le public intéressé, plaisante avec aisance... Il a notamment évoqué la pratique du bug bounty en fonction du contexte (CDI/freelance), des salaires dans l'infosec en fonction des pays (au passage, top de rappeler que les salaires alléchants des US tiennent compte du coût de la vie, y compris la santé), de la balance pro/perso, avec des témoignages et conseils d'autres personnes comme Lupin (Roni Carta) et d'autres hunters. C'est d'ailleurs étonnant de voir que maintenant en infosec on juge le niveau des personnes en fonction de leur classement sur YesWeHack 😋.

Il y a tout de même un point super important qui a été évoqué à plusieurs reprises dans ce talk: le fait de rentrer dans le moule. Et ça fait pas mal écho à ce que disait K. Melton la veille, que certaines personnes peuvent tout à fait convenir à un job en se forçant à rentrer dans le moule, mais qu'il fallait faire attention au burn-out qui pointerait son nez au bout d'un certain temps. Shutdown le mentionne également dans son talk, insistant sur le fait qu'il a du faire des choix pour arriver à concilier vie perso et vie pro.

Second talk & premier gros stress

Je n'ai pas suivi les autres talks car je devais aller m'occuper de la chambre d'hôtel mais aussi me préparer pour mon second talk, a praise to laziness (or why hackers are awesome people). J'avais donné un talk abordant le sujet de la paresse à un meetup du DEF CON Group Paris il y a quelques années, mais c'était un embryon de celui que j'ai soumis cette année à leHACK. J'ai longuement hésité avant de le soumettre, sachant que je comptais aborder un sujet non-technique et que ça impliquait aussi de parler de neurodiversité, sujet sur lequel je ne suis pas très à l'aise. J'y aborde en effet la question d'une possible prévalence de profils neuro-atypiques dans le monde du hacking et de l'infosec en particulier, car tout comme l'a mentionné Shutdown dans son talk (et K. Melton indirectement), il existe un mindset hacker et il est légitime de se demander si ce mindset ne ferait pas référence à une manière de fonctionner, chose que j'ai beaucoup entendu dans de nombreuses discussions ou témoignages de hackers. Ce qui implique de parler de troubles neurodéveloppementaux comme le TDAH (Trouble du Déficit de l'Attention avec ou sans Hyper-activité) ou le TSA (Trouble du Spectre de l'Autisme), car les personnes atteintes de ces troubles peuvent avoir certaines capacités qui correspondent à ce fameux mindset hacker. Mais aussi des difficultés associées, évoquées par ailleurs par K. Melton dans son talk, difficultés qui ne sont pas forcément visibles (cf. le handicap invisible dont K. Melton parlait dans son talk).

Je n'étais vraiment pas serein sur ces sujets car ne m'estimant absolument pas légitime, mais je suis persuadé tout comme K. Melton qu'il est important d'en parler, quitte à prendre le risque de mal dire les choses et me faire corriger. À ce jour, je ne sais toujours pas exactement comment mon propos a été perçu ni s'il était pertinent, j'espère juste sincèrement que je n'ai pas énervé ou froissé des personnes concernées, ma plus grande hantise étant qu'elles se demandent en quoi ce type qui s'est excité sur scène peut parler au nom des hackers qui vivent avec ces troubles. Je crois que c'est le premier talk que je fais depuis des années pour lequel je suis complètement flippé du retour. Je parlais d'ailleurs dans la conclusion de ce talk que sortir de sa zone de confort est challengeant, j'ai oublié de rajouter que c'est aussi très stressant et que ça peut ressembler à une plongée vers l'inconnu.

J'ai rencontré par la suite des personnes qui avaient assisté à mon talk et qui m'ont dit que certains points que j'avais évoqué leur parlaient beaucoup, que ce soit sur l'aspect "asynchrone" du travail (une journée non-productive suivie d'une journée ultra-productive qui rattrappe la précédente) ou encore les difficultés qu'elles rencontraient. Il y a eu des discussions, des partages d'expériences, et cela a un peu atténué l'opinion (médiocre) que j'avais de ma prestation. J'ai aussi eu droit à un peu de discours validistes, et j'ai essayé d'expliquer de mon mieux et de faire comprendre un autre point de vue.

Remise du black badge aux gagnants du challenge

Cette édition de leHACK était aussi particulière car le challenge du black badge faisait son grand retour. Ce challenge est relativement simple: si un (ou plusieur) participants résolvent le challenge du badge, il(s)/elle(s) remportent un badge collector donnant accès à vie à l'évènement: le black badge.

Ce challenge a été résolu durant la conférence et le black badge que j'avais conçu durant ces derniers mois a été remporté par Les Pires Hats ! Je suis super satisfait du rendu final, et encore bravo aux hackers qui ont collaboré pour réussir l'ensemble des étapes 🤘.

Qui veut gagner des bitcoins

Enfin, la journée de samedi s'achève avec l'organisation du jeu Qui Veut Gagner des Bitcoins, un quizz interactif orienté infosec/hacking/culture générale dans lequel le public participe pour gagner des lots. Tout s'est à peu près bien déroulé, sauf un fail de ma part: je n'ai pas emmené avec moi la toute dernière version du soft qui fait tourner le jeu, et c'est parti en sucette à un moment donné 😱. Gros flip, mais je m'en suis sorti et le jeu a pu se terminer comme prévu, avec la victoire de la team Azgar !

Il est minuit, je n'ai plus trop de voix, je suis fatigué, mais on passe un peu de temps au wargame avec un de mes minis-moi histoire de lui montrer à quoi ça ressemble. Il est deux heures du matin passées, on plie bagage et on part en direction de l'hôtel. Fin de cette édition leHACK en ce qui me concerne, je suis rincé et je mérite bien quelques heures de sommeil avant de prendre le train et de retrouver mon chez-moi.

Le mot de la fin

Cette édition de leHACK fut encore une fois riche en rencontres, très intéressante notamment grâce à des talks moins techniques mais touchant à des thèmes connexes au hacking, et toujours aussi éprouvante 😅. Il y a aussi eu du fun ("votez Exegoche"), je me suis éclaté à faire à nouveau Qui Veut Gagner des Bitcoins, et j'ai l'impression que cette vingtième édition a gagné en maturité. Encore un p*tain de grand merci à l'organisation, aux volontaires qui font un taf de dingue pour que tout se passe comme sur des roulettes, Psycho pour les introductions de talks, Kodokan pour son implication de malade dans leHACK Kidz et les gars de la régie qui assurent pour que tout se passe nickel sur scène avec du son et de la vidéo qui fonctionne 😘 !